Запрет протокола UDP в RDP сессиях

При плохом качестве связи или неправильных настройках MTU, использование протокола UDP для RDP-подключения может вызывать проблемы: периодическое замирание картинки, обрывы RDP сессий, пользователи видят черных экран вместо удаленного рабочего стола, сообщение о внутренней ошибке при RDP подключении и т.п.

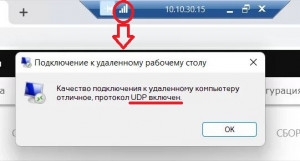

Проверить, используется ли UDP протокол, можно во время подключения к удалённому рабочему столу, нажав на пиктограмму качества соединения:

На стороне сервера запрет использования протокола UDP для RDP-подключений настраивается так:

- открываем редактор групповой политики: нажимаем клавиши Windows + R → вводим gpedit.msc → нажимаем кнопку Ok;

- в редакторе групповой политики переходим в раздел Конфигурация компьютера → Административные шаблоны → Компоненты Windows → Службы удаленных рабочих столов → Узел сеансов удаленных рабочих столов → Подключения;

- открываем свойства политики Выбор транспортных протоколов RDP дважды нажав ЛКМ;

- устанавливаем переключатель на Включено;

- в выпадающем меню выбираем тип транспорта Использовать только TCP и нажимаем кнопку Ok;

- перезагружаем сервер.

На стороне клиента запрет использования протокола UDP для RDP-подключений настраивается так:

- открываем редактор групповой политики: нажимаем клавиши Windows + R → вводим gpedit.msc → нажимаем кнопку Ok;

- в редакторе групповой политики переходим в раздел Конфигурация компьютера → Административные шаблоны → Компоненты Windows → Службы удаленных рабочих столов → Узел сеансов удаленных рабочих столов → Клиент подключения к удаленному рабочему столу;

- открываем свойства политики Отключение UDP на клиенте дважды нажав ЛКМ;

- устанавливаем переключатель на Включено и нажимаем кнопку Ok;

- перезагружаем компьютер.

В ОС Windows версии Home, редактор групповых политик отсутствует. Вместо его использования, можно изменить значение ключа реестра посредством командной строки.

Для этого в строку поиска на панели задач вбиваем cmd → нажимаем ПКМ на результате поиска и выбираем Запустить от имени администратора → в открывшееся окно копируем команду:

reg add «HKLM\software\policies\microsoft\windows nt\Terminal Services\Client» /v fClientDisableUDP /d 1 /t REG_DWORD

и нажимаем Enter. После этого компьютер перезагружать не требуется.

What Does a Cloud Engineer Do? Job Overview

Senior cloud engineers might also choose to specialize in a particular technology or discipline, such as cloud security or DevOps. As more companies seek cloud engineers and other technology experts familiar with the latest IT trends, the role of a cloud engineer will likely remain indispensable in years to come. Companies large and small are adopting cloud computing habits, which allow them to store data securely online without using valuable hard drive space.

Job Posting: Chicago Cubs — Software Engineer & Data Engineer — Fangraphs

Job Posting: Chicago Cubs — Software Engineer & Data Engineer.

Posted: Wed, 01 Nov 2023 12:00:59 GMT [source]

If your team could not resolve the problem within the specified duration, you might be obligated to refund the customer. SRE software generates detailed, timestamped information called logs in response to specific events. Software engineers use logs to understand the chain of events that lead to a particular problem. Metrics https://remotemode.net/ are quantifiable values that reflect an application’s performance or system health. SRE teams use metrics to determine if the software consumes excessive resources or behaves abnormally. It’s also critical for a cloud engineer to understand how resources are used differently than in traditional computing environments.

Available AWS Certifications

The move from network engineer to cloud network engineer is primarily a matter of additional training and expertise in cloud resources and services. A network engineer typically possesses the fundamental education and certifications for network jobs. The move to cloud network engineer takes a relatively straightforward addition of cloud network skills. This direct addition of skills is what makes overlap between the two roles so common. As companies worldwide have shifted away from using onsite data centers and server rooms, cloud computing platforms have been in high demand.

The ability to work with cloud technology is one of the most in-demand skill sets in 2021, along with cybersecurity and database management [3]. An AWS engineer is an IT professional who creates, maintains, and evolves an AWS cloud infrastructure for running applications. These infrastructures include production, test, and development environments.

Cloud Architecture

For a company, it means data can be stored and backed up more easily, software updates can be rolled out on-demand, and customers may be able to access their information from different devices. As a cloud engineer, you’ll work behind-the-scenes to keep it all running. A cloud network engineer should know how to deploy and manage cloud services and integration. Some employers expect hands-on experience with the public cloud provider they use or plan to use.

Another way to gain experience is by working as an intern or entry-level role in a company that uses cloud computing. This will give you a chance to learn about the technology and how it’s used in a professional setting. They work with clients aws cloud engineer to understand their needs and then create custom-made solutions that will help improve their business operations. Cloud engineers need to have strong technical skills as well as experience in project management and customer service.

PHP-FPM: как узнать, какие строки кода долго выполняются

PHP-FPM поддерживает опцию журналирования медленных участков кода. Для её включения, необходимо в конфигурационный файл воркера добавить строки:

slowlog = /var/log/php-fpm/www-slow.log

request_slowlog_timeout = 5s

где slowlog — принимает путь, до файла для ведения журнала;

request_slowlog_timeout — задаёт максимальное время исполнения команды интерпретатора, при превышении которого она будет добавлена в журнал.

Artificial Intelligence in Customer Service: The Next Frontier for Personalized Engagement SpringerLink

10 examples of AI in customer service

This first iteration of AI in customer service wasn’t great, and the average CSAT was low due to the lack of context and personalization. Zapier can make automating customer service apps about as simple as ordering your favorite breakfast meal from your favorite local fast food chain. Adding AI to the mix is like getting extra green chile on the side—without even having to ask for it. Is there a more difficult challenge for businesses to provide in today’s marketplace than…

- AI-powered tools can understand customer needs and preferences, allowing businesses to tailor their interactions and support services accordingly.

- When he isn’t writing content, poetry, or creative nonfiction, he enjoys traveling, baking, playing music, reliving his barista days in his own kitchen, camping, and being bad at carpentry.

- These tools can also unlock relevant and deeply insightful data for customer service teams.

- Modern customers are busy and picky, preferring to solve their problems quickly and independently.

- AI-powered customer service has significantly improved the decision-making process for customers.

Autonomously resolve contact center service requests with Aisera to offer customers an exceptional conversational journey. Inquiring with customer service representatives is one of the finest methods to determine where RPA can help. They can probably figure out which processes take the longest or have the most system clicks.

Champion better support and happier teams with AI customer service

A simple chatbot might be the most common customer support tool or the one that the average consumer might encounter frequently. While AI Suggestions are a great advantage for the entire team to quickly resolve basic customer issues and faqs, the AI Assistant is providing a precise, in-depth, and polite response to the support rep. Cause even if you manage to solve 90% of the support requests with fully automated AI, 10% must be analyzed and processed by humans. Data preprocessing and categorization needs to take place before feeding into the AI setup.

Additionally, Brainfish’s collaborative editor interface simplifies the process of building and interacting with your documentation, making it user friendly and easy to deploy. Every AI tool comes with unique capabilities intended to address the challenges you may face when delivering customer service. By understanding what’s available, you can make an informed decision on which AI tool will best align with your customer service objectives. Here are some customer service software platforms offering AI functionality to help you navigate through your choices. These tools are set to reach new heights within 2023 in revolutionizing the way that customer service and resolutions are handled for major companies.

The Role of AI in Customer Service

Chatbot pricing varies from tool to tool, and every business can find its optimal solution. All in all, AI usually doesn’t require a large initial investment if you plan to use it for customer service. Our issue classification engine Predict uses open Machine Learning models that automatically classify and route incoming tickets for a specific type of issue or ticket.

Artificial Intelligence at McKesson – Three Use Cases — Emerj

Artificial Intelligence at McKesson – Three Use Cases.

Posted: Fri, 06 Oct 2023 07:00:00 GMT [source]

The AI Suggestions feature provides your customers with instant, accurate responses to their inquiries right within the chat interface, significantly speeding up customer queries. The application can make customer service easier by optimizing the customer experience and providing them with more resources for solving problems. The AI Assistant will always provide the response based on the customer support rep’s browser language (because it is the one that can read) and then the Customerly inline translation feature will translate the final message. Usually, a chatbot must be programmed by customer support managers with the choices you want the customer to follow, and based on the choice the bot will reply or provide the right agent. Experience the ease of transforming customer support interactions into ready-to-publish help center articles with no extra effort on your team.

Assist with agent onboarding and training

Imagine you are visiting an online clothing retailer’s website and start a chat with their chatbot to inquire about a pair of jeans. The chatbot engages with you in a conversation and asks about your style preferences, size, and desired fit. Based on your responses, the chatbot uses its recommendation algorithm to suggest a few options of jeans that match your preferences. Further, the Statista’s global survey of hotel professionals conducted in January 2022 found that the adoption of chatbots in the hospitality industry was projected to rise by 53 percent during the year.

Shirli said, “Customer service teams have actually been using chatbots and other forms of AI for quite some time now. What’s new (recently) is the ability to train AI models on large repositories of customer contact data, to provide much more personalized, more responsive, more detailed, and more natural responses to customer queries. “The reality is that there is a lot employees can do to future proof their careers if they think they are under threat. Individuals should look upon it as an opportunity to incorporate cutting-edge tech into their day-to-day work, and consider how to upskill themselves in order to be able to work alongside it.

Benefits of AI customer service

In addition, Freshdesk allows for AI-powered routing, meaning tickets and chats are automatically assigned to the relevant teams or agents based on the query’s context. The AI-driven bots can be easily deployed across various messaging channels, providing self-service support for customers, no matter their preferred communication channel. Yuma AI Ticket Assistant is designed to streamline the customer support process by integrating directly with help desk software. The platform prioritizes efficient and effective handling of each customer inquiry, ensuring a smooth workflow for support agents.

The more efficient system in such a scenario is generative AI-based compared to traditional ones of humans. Generative AI is capable of generating novel data compared to conventional AI systems. It utilizes the Large Language Models (LLMs) and deep learning techniques to interpret the natural conversational responses. More advancements and research are currently in progress to easily understand the complex inquiries, with a fraction of it visible through the current chatbot-based customer queries. David Lambert, VP & GM, Strategy & Growth, APAC, Medallia, said, “With AI and machine learning advancements, speech and text analytics can now process and analyze data in real time. Call centers can monitor ongoing customer interactions, identify emerging trends, and take immediate action.

This ingenious approach entailed networks learning from their own errors and self-correcting – a paradigm shift that significantly enhanced network capabilities. Adding AI to your customer service is no problem when you partner with a BPO company like Unity Communications. To address this issue, they used a voice agent that delivers faster, friendlier support about pre-service, verification, medical eligibility, referral, and authorization information without a live agent.

This enables you to prioritize the development of this feature based on the feedback you’ve received. You begin with a certain amount of data, structured or unstructured, and then teach the machine to understand it by importing and labeling this data. By registering, you confirm that you agree to the processing of your personal data by Salesforce as described in the Privacy Statement. Or if a customer is typing a very long question on your email form, it can suggest that they call in for more personalized support. That means you can use AI to determine how your customers are likely to behave based on their purchase history, buying habits, and personal preferences. Your average handle time will go down because you’re taking less time to resolve incoming requests.

Read more about https://www.metadialog.com/ here.

- One limitation of chatbots is their lack of human touch, including empathy, which may make them unsuitable for all customer interactions.

- This ensures that customers can access support whenever they need it, even during non-business hours or holidays.

- AI tools can monitor social media platforms for mentions, comments, and messages related to a brand.

- Modern consumers communicate with short text messages that make it harder for generic AI engines to classify intent.

- By monitoring how well your system operates closely as changes need making when necessary, you will maximize satisfaction levels when assisting consumers with their queries.

Bash: сценарий удаления таблиц MySQL

Код сценария для удаления всех таблиц базы данных MySQL без удаления самой базы:

#!/bin/bash

MUSER="$1"

MPASS="$2"

MDB="$3"

# Detect paths

MYSQL=$(which mysql)

AWK=$(which awk)

GREP=$(which grep)

if [ $# -ne 3 ]

then

echo "Usage: $0 {MySQL-User-Name} {MySQL-User-Password} {MySQL-Database-Name}"

echo "Drops all tables from a MySQL"

exit 1

fi

TABLES=$($MYSQL -u $MUSER -p$MPASS $MDB -e 'show tables' | $AWK '{ print $1}' | $GREP -v '^Tables' )

for t in $TABLES

do

echo "Deleting $t table from $MDB database..."

$MYSQL -u $MUSER -p$MPASS $MDB -e "drop table $t"

done

Пример использования:

$ ./drop_tables.sh user_name password database_name

Hyper-V — нет пункта «удалить контрольную точку»

В Hyper-V Manager не удаётся удалить контрольную точку, так как в выпадающем меню ПКМ нет соответствующего пункта.

Такое иногда случается после сбоя резервного копирования DPM или Veeam: нельзя удалить сломанные контрольные точки восстановления для виртуальной машины, созданной Hyper-V.

Решить проблему можно тремя способами.

Первый вариант:

- проверить наличие контрольной точки командой PowerShell:

- в случае если место на диске нет и машина в приостановленном состоянии — выключить ее;

- удалить контрольные точки командой PowerShell:

Get-VMSnapshot -VMName "virtual machine name"

Get-VMSnapshot -VMName "virtual machine name" | Remove-VMSnapshot

Второй вариант:

- создать новую контрольную точку;

- выбрать её и экспортировать (это создаст копию VHD диска в одном файле);

- удалить старую виртуальную машину, после чего импортировать копию.

Второй вариант:

- в Hyper-V Manager используя функцию Изменить диск, выбрать наиболее свежий AVHDX файл с последней контрольной точкой;

- выбрать действие Объединить;

- выбрать пункт К родительскому жесткому диску.

BitrixVM — не работает почта

В журнале msmtp_site.ru.log присутствуют записи вида:

msmtp: cannot connect to 127.0.0.1, port 25: Connection refused

msmtp: could not send mail (account default from /etc/msmtprc)

Скорее всего в этом случает не установлен почтовый агент (MTA), проверить это можно командой:

echo -e «test message» | /usr/bin/msmtp —debug -t -i admin@mail.ru

Для решения проблемы, его необходимо установить командами:

yum install sendmail

systemctl start sendmail.service

После чего добавить в автозагрузку:

systemctl enable sendmail.service

The Generative AI Landscape: A Comprehensive Ecosystem Overview

The Generative AI Application Landscape The Ultimate Guide to Chat GPT3, Chat GPT4 and more Medium

They are an inspirational group of people who have gone above and beyond, week after week. Prior to joining Protocol in 2019, he worked on the business desk at The New York Times, where he edited the DealBook newsletter and wrote Bits, the weekly tech newsletter. He has previously worked at MIT Technology Review, Gizmodo, and New Scientist, and has held lectureships at the University of Oxford and Imperial College London. I don’t think we have immediate plans in those particular areas, but as we’ve always said, we’re going to be completely guided by our customers, and we’ll go where our customers tell us it’s most important to go next.

Developed by NVIDIA’s Applied Deep Learning Research team in 2021, the Megatron-Turing model consists of 530 billion parameters and 270 billion training tokens. Nvidia has provided access via an Early Access program for its managed API service to its MT-NLG model. PaLM variants scale up to 540 billion parameters (vs GPT-3 at 175 Yakov Livshits billion) and trained on 780 billion tokens (vs GPT-3 300bn) — totalling around 8x more compute training than GPT-3 (but likely considerably less than GPT-4). Being a dense decoder-only Transformer model, PaLM is trained on two TPU V4 pods connected over a data center network and uses a combination of model and data parallelism.

Generative AI for the Real Estate Industry

Once you see a machine produce complex functioning code or brilliant images, it’s hard to imagine a future where machines don’t play a fundamental role in how we work and create. AI-generated background music for videos or games, algorithmic music composition with customizable parameters, and interactive music creation tools are just a few examples of how Yakov Livshits generative AI is revolutionizing the field of music composition. By using data analysis and deep learning algorithms, generative AI can create unique melodies and compositions that are tailored to individual needs. This is driven by the increasing recognition of Generative AI’s potential to revolutionize customer engagement and decision-making processes.

Generative artificial intelligence, or generative AI, uses machine learning algorithms to create new, original content or data. The benefits of generative AI include faster product development, enhanced customer experience and improved employee productivity, but the specifics depend on the use case. End users should be realistic about the value they are looking to achieve, especially when using a service as is, which has major limitations.

Code of conduct

Automated copywriting for marketing campaigns, tailored product recommendations based on user behavior, and dynamic web page generation are just a few examples of personalized content creation powered by generative AI. By personalizing content creation based on user preferences and behavior patterns, businesses can offer more engaging marketing strategies and improved customer experiences. The global generative AI market is projected to register a CAGR of 31.5% during the forecast period, reaching USD 76.8 billion by 2030 from an estimated USD 11.3 billion in 2023. Generative AI technology has proven its potential in various fields, including content creation, design, music, and even banking and healthcare. Just like the internet transformed the way we do business, generative AI has the power to reshape industries and fuel growth. Embracing this technology is no longer optional but essential for businesses striving to stay relevant.

- Generative AI can be used to provide personalized sales coaching to individual sales reps, based on their performance data and learning style.

- Gartner sees generative AI becoming a general-purpose technology with an impact similar to that of the steam engine, electricity and the internet.

- End users or companies can seamlessly integrate their own proprietary or customer-specific data into these models for targeted applications.

- In this paper, we will discuss generative AI concepts and details on how the technology works, how the tech stack is composed, and other aspects for clients interested in discussing their AI development path.

- Chinchilla has 70B parameters (60% smaller than GPT-3) and was trained on 1,400 tokens (4.7x GPT-3).

They excel in accelerating tensor operations, a key component of many machine learning algorithms. TPUs possess a large amount of on-chip memory and high memory bandwidth, which allows them to handle large volumes of data more efficiently. As a result, they are especially proficient in deep learning tasks, often outperforming GPUs in managing complex computations. However, while Model Hubs offer numerous benefits, they also present certain challenges. Depending on the data they were trained on, these models can introduce bias, warranting awareness of the potential for bias when utilizing a Model Hub. Moreover, privacy concerns may arise, as these hubs may collect and use user data in ways users may not fully comprehend.

Yakov Livshits

Founder of the DevEducation project

A prolific businessman and investor, and the founder of several large companies in Israel, the USA and the UAE, Yakov’s corporation comprises over 2,000 employees all over the world. He graduated from the University of Oxford in the UK and Technion in Israel, before moving on to study complex systems science at NECSI in the USA. Yakov has a Masters in Software Development.

Her current research agenda focuses on digital technologies for Operational Excellence including digital twins and software solutions for industrial risk and asset management. Malavika previously worked at Frost & Sullivan, managing and delivering advisory projects for clients involving expansion, acquisition, benchmarking and product development strategies. In conclusion, the generative ai application landscape is vast and varied, with new possibilities emerging every day. From customer service to art and design, from medical research to social media, generative AI is transforming the way that we live and work.

When an A.I.-generated work, “Théâtre d’Opéra Spatial,” took first place in the digital category at the Colorado State Fair, artists around the world were up in arms. OpenAI doubled down with DALL-E, an AI system that can create realistic images and art from a description in natural language. The particularly impressive second version, DALL-E 2, was broadly released to the public at the end of September 2022. With transformers, one general architecture can now gobble up all sorts of data, leading to an overall convergence in AI. We highlighted the data mesh as an emerging trend in the 2021 MAD landscape and it’s only been gaining traction since. The data mesh is a distributed, decentralized (not in the crypto sense) approach to managing data tools and teams.

Instead, intelligence will be defined by the ability to ask insightful questions, frame problems, make nuanced decisions, and motivate people. Since the introduction of OpenAI’s ChatGPT, we have been amazed that almost every conversation, whether business or casual, has turned to speculation and opining about the future of generative AI (G-AI). As you embark on your generative AI journey and think about leveraging tools to support specific tasks, you first need to set yourself up for success. IBM has responded to that reality by allowing clients to use its MLops pipelines in conjunction with non-IBM technology, an approach that Thomas said is “new” for IBM. Building this publication has not been easy; as with any small startup organization, it has often been chaotic. We could not be prouder of, or more grateful to, the team we have assembled here over the last three years to build the publication.

Companies that «wait and see» will be left behind as enterprises see … — PR Newswire

Companies that «wait and see» will be left behind as enterprises see ….

Posted: Mon, 18 Sep 2023 04:01:00 GMT [source]

We’ll also look at current trends in the generative AI competitive landscape and anticipate what customers might expect from this technology in the near future. On the other hand, when it comes to services, developing new applications means an ongoing relationship is all but required. If you have plans for Generative AI to become an integral part of your overall AI or even business strategy, you risk creating a dependency on an external organization.

Music-generation tools can be used to generate novel musical materials for advertisements or other creative purposes. In this context, however, there remains an important obstacle to overcome, namely copyright infringement caused by the inclusion of copyrighted artwork in training data. NVIDIA Training offers courses and resources to help individuals and organizations develop expertise in using NVIDIA technologies to fuel innovation. In addition to those above, a wide range of courses and workshops covering AI, deep learning, accelerated computing, data science, networking and infrastructure are available to explore in the training catalog. Intuit had MLops systems in place before a lot of vendors sold products for managing machine learning, said Brett Hollman, Intuit’s director of engineering and product development in machine learning. That being said, many customers are in a hybrid state, where they run IT in different environments.

Geotab transforms connected transportation in Australia with … — PR Newswire

Geotab transforms connected transportation in Australia with ….

Posted: Mon, 18 Sep 2023 04:40:00 GMT [source]

Additionally, smaller datasets are still crucial for enhancing LLM performance in domain-specific tasks. Compute cost optimization is also essential since generative models, especially large language models, are still expensive to both train and serve for inference. Big players in the industry are working on optimizing compute costs at every level. With the help of chatbots, data analysis and deep learning algorithms, businesses can leverage this technology to create unique content customized to individual users.

The breakthroughs in Generative AI have left us with an extremely active and dynamic landscape of players. Generative AI is well on the way to becoming not just faster and cheaper, but better in some cases than what humans create by hand. Every industry that requires humans to create original work—from social media to gaming, advertising to architecture, coding to graphic design, product design to law, marketing to sales—is up for reinvention.

What is the Difference Between Bank Balance and Book Balance?

Similarly, some money received on June 30 may not have been deposited in time for the amount to appear on the June bank statement. A book balance is the account balance in a company’s accounting records. The term is most commonly applied to the balance in a firm’s checking account at the end of an accounting period.

- Deskera Books can help you automate your accounting and mitigate your business risks.

- The banking screen showing all done with a green tick is misleading.

- The book balance and bank statement are compared at the conclusion of an accounting period to see if the amount of money in the bank account equals the book balance.

- The subsidiary ledger is a list of all customers, alphabetically (most likely) and the amount each one owes.

For financial security and smart decisions, businesses should prioritize reconciling book and bank balance regularly. This helps ensure transparency and avoid any financial risks from inaccurate recording or reconciliation errors. Within the internal control structure, segregation of duties is an important way to prevent fraud. One place to segregate duties is between the cash disbursement cycle and bank reconciliations. To prevent collusion among employees, the person who reconciles the bank account should not be involved in the cash disbursement cycle.

The bank balance is a company’s cash position in a company’s bank account as reported at the end of the month, according to the bank statement. When debits and credits are processed through the bank account, those amounts are reflected in the bank account’s cash balance. However, there are several scenarios when the book balance can differ from a company’s bank balance. The book balance and bank balance may fluctuate from time to time due to errors in bank transactions that need to be corrected. The bank would deduct the monies from the company’s checking account if a deposit check did not have sufficient funds. Usually, book balance is employed to control the finances in a business’s checking account.

Documentation of Bank Balance and Book Balance Differences

Reconciling bank balance and book balance is also key for financial planning and budgeting. Accurate financial records enable businesses to forecast future cash flows well, make strategic investments, and plan for possibilities. Without proper reconciliation, businesses may not know how much money they have, leading to wrong budgets and bad decisions. Also, a deposit could be recorded incorrectly in a company’s book balance resulting in the amount received by the bank not matching the company’s accounting records. The result would lead to a higher book balance than the bank balance. Also, sometimes the bank can make an error and record a transaction incorrectly, leading to an inaccurate bank balance.

Also, the bank should mail the statement directly to the person who reconciles the bank account each month. Sending the statement directly limits the number of employees who would have an opportunity to tamper with the statement. When a company maintains more than one checking account, it must reconcile each account separately with the balance on the bank statement for that account. The depositor should also check carefully to see that the bank did not combine the transactions of the two accounts. The company may sometimes record a deposit incorrectly, or it may deposit a check for which there are not sufficient funds (NSF).

- Finally, the company or the bank may have erroneously recorded a transaction, which results in an unresolved difference between the two balances.

- This may also include a fee for supplying check stock to the company.

- For example, the bank statement may reveal that a bank service charge was withdrawn from the account on the last day of the month.

- But with proper reconciliation practices, businesses can evade these troubles and protect the integrity of their financial records.

The balance is much higher in Quickbooks than my actual bank balance. I’ll add the reference on how to match and categorise bank transactions in QuickBooks Online. This will help you review these transactions after being downloaded or imported. You will want to assign the balances as of the first transaction in Aplos. If you’re entering transactions into Aplos as of January 1st, you’ll want to enter the balance of your asset and liability accounts as of December 31st.

Uncleared Checks and Deposits

Until the month-end figures are reconciled with the bank, the debits would not be reflected in the book balance. The second item was a $3,000 credit (deposit) that the bank showed in our account that we had no idea was there. They kept $500 as a fee for doing that work for us and put $3,000 in our account. The debt to us on our books was recorded as a note receivable (which we will study later). Not surprisingly then, they defaulted, and so we hired the bank to go after them. In any case, those items that reconcile the general ledger (book balance) to the adjusted bank balance (the target) have to be recorded.

Entering your Starting Balances

After investigation, they found an employee was stealing funds by manipulating cash. Fortunately, diligent monitoring and reconciliation practices prevented further damage and improved internal controls. Bank balance, however, is the actual amount of money in an account from the bank’s view. It considers all cleared transactions like deposits, withdrawals, and fees. In conclusion, because some transactions were recorded by the business or the bank, there is a discrepancy between the balance in the cash book and the balance on the bank statement. In QuickBooks Online, there are factors that affect the balance of your bank accounts.

The difference between bank balance and book balance

The check was written for $5,843, but recorded in our books at $5,483. Something to remember about a transposition error is that it is always divisible by 9. Occasionally we discover a bank error, such as a deposit we have proof of making that did not get “credited” to our account. (Remember that our demand deposit with the bank is a liability to the bank, just as it is an asset to us, so the bank increases our account with a credit entry). If that kind of error happens, we have to do some research and contact the bank to make sure it gets corrected, but we do not have to change our books.

This statement is used by auditors to perform the company’s year-end auditing. A bank reconciliation statement can be prepared to summarize the banking activity for an accounting period to be compared to a company’s financial records and book balance. Due to mistakes in bank transactions that need to be fixed, the book balance and bank balance may occasionally change. If there weren’t enough funds on a check that was part of a deposit, the bank would take the money from the business’s checking account.

The book balance consist of all transactions that a company does within an accounting cycle, such as a fiscal or quarter year. As mentioned above, there are several reasons why QuickBooks balance and your actual bank balance don’t match. If you go online and look at your bank account, through your EYES, not quick books EYES you will soon see the point. In reality if there is a constant flow of transactions you are most unlikely to see the two accounts match !

The terms “bank balance” and “book balance” are used in the context of a company’s cash management and reconciliation of its bank statements. In other words, the book balance represents a running tally of a company’s account balance when considering all transactions, some of which have yet to be reconciled through the bank account. The term book balance, which is also used in the bank reconciliation is the amount shown in the company’s general ledger for the bank account.

Reasons why the bank balance differs from the book balance

Examples of items to be entered in this way are the interest on deposited cash, bank service fees, check printing charges, and company recordation errors. When any of these differences have already been recorded in the company’s records but not those of the bank, they are itemized as reconciling items on the bank reconciliation. Outstanding checks are listed as a deduction from the bank balance, while deposits in transit are added to the bank balance. The bank balance stands for the money in a company’s bank account. The book balance is the amount of money tracked in a company’s accounting books. This includes not only the actual cash, but also any checks or deposits that haven’t been processed yet by the bank.

Further, it means that the value of your company’s equity, or stock, will rise if business is thriving, and new financing options might become accessible.

He is the sole author of all the materials on AccountingCoach.com. Suppose, in Alice’s situation, she can also observe any swings in her business. For example, she may notice a spike in demand in the few months due to current and noncurrent liabilities on the balance sheet holidays or vacations. Additionally, if you begin routinely balancing your books, you’ll be able to spot trends. If a company or business is booming— it signifies that the sum of assets is higher than liabilities.

Ensuring an accurate book balance can help companies manage the monthly cash flow activities, which includes cash coming in and cash being paid out from the company. Let’s say Company X sends Company Y a check on August 25.The debit would not show up on the month-end bank statement if Company X did not deposit it by the end of August. As a result, even if those funds have been used, X’s bank account would show that they are still available.